Cyber Incident Response Plan

Informationssicherheit

Incident Response Plan / Informationssicherheitsvorfallsbehandlungsprozess

Ist das nicht ein großartiges Wort?

Spaß beiseite: Wie gehen Sie vor, wenn es einen Vorfall gibt?

Sehr viele beteiligte kommen aus der IT, kennen und benutzen den klassischen Incident Management Prozess.

Der Incident Management Prozess für normale technische Fehler, Benutzer Fehler etc. unterscheidet sich vom Incident Management Prozess für Cyber-Attacken-Vorfälle.

Natürlich gibt es Gemeinsamkeiten, allerdings auch Unterschiede!

Es gilt sich diese zu vergegenwärtigen.

Ein bewährter Ansatz für die Behandlung von Informations-Sicherheits-Vorfällen ist folgender Incident Response Plan (auch Incident Response Life Cycle)

- Preparation

- identification

- Containment

- Eradication

- Recovery

- Lessons learned

Preparation / Vorbereitung

- Sicherstellen, dass Sie ausgebildete Mitarbeiter/innen haben, für Ihr Incident Response Team (angestellte eigene Mitarbeiter oder vertraglich geregelte zugekaufte Dienstleister):

- Sicherstellen, dass Sie mögliche Vorfall Indikatoren regelmäßig beobachten, um Vorfälle zu erkennen.

- Methoden beherrschen, z.B. Analyse, Backup

Identification / Identifizieren des Vorfalles

Sobald Sie einen Vorfall feststellen, starten Sie unverzüglich Ihren Incident Response Plan:

- Analyse des Vorfalls (Schadensanalyse, schnellstmöglich, Investigation)

- Evtl. Logging erhöhen,

- Feststellung der Schadensart, des Schadensortes und der Schadensquelle,

- Feststellung des Erfolges oder Misserfolges des Angriffs,

- Achten Sie darauf, wenn möglich keine Spuren oder Beweise zu verwischen oder zerstören!

- Spuren / Nachweise / Logfiles etc. sichern

- Beteiligte informieren.

Containment / Schadensbegrenzung

Eingrenzen des Schadens, isolieren des physischen oder digitalen Assets:

- Fokus auf kurzfristiges schnelles Handeln,

- z.B. Trennung der Infiltrierten Rechner von der Außenwelt,

- beschädigte Assets aus der Produktiven Umgebung nehmen und isolieren,

- Kompromittierte Accounts sperren,

- Vermeidung / Behinderung weiteren Schadens,

- Beteiligte informieren.

Eradication / Schadensbehebung

Entfernen oder reparieren jedes beschädigten Assets, welches in der Identifizierungsphase als beteiligt erkannt wurde:

- Fokus auf langfristiges zukunftsorientiertes Handeln

- z.B. Backups einspielen,

- z.B. Standard Images der Systeme einspielen,

- z.B. Geschädigte Systeme, zum Zweck der weiteren Analyse erhalten (z.B.: Image ziehen, kopieren, behalten und ersetzen),

- Ursachenanalyse (dauert Zeit, forensische Analyse)

- Beteiligte informieren.

Recovery / Wiederherstellung

Systeme für den produktiven betrieb vorbereiten und freigeben:

- Testen der wiederhergestellten Systeme nach den erfolgten Maßnahmen,

- Assets wurden repariert

- Für Accounts wurden Passwörter geändert,

- Freigabe und Übergang in den Normalbetrieb,

- Intensives Monitoring (eine Zeit lang)

- Beteiligte informieren.

P.S: an geeigneter Stelle, ihre Informationspflicht an Behörden, Kunden, Partner, Öffentlichkeit und andere Beteiligten einhalten!

Lessons learned / Dazu lernen

Review der Vorfallbehandlung, Schritt für Schritt

- Analyse, Abschlussbericht,

- Ohne Schuldzuweisungen, sachlich, prozessbezogen

- Verbesserung der Incident Response Fähigkeit

- Verbesserung der umgesetzten Informations-Sicherheits-Prozesse und -Maßnahmen

- Verbesserung des Informations-Sicherheits-Systems (ISMS)

- Beteiligte informieren.

Fazit?

Stellen Sie sicher, dass Sie für jeden Prozess die jeweilige Zielsetzung definiert und kommuniziert haben. (Siehe Inhalte einer Idealen Prozessbeschreibung )

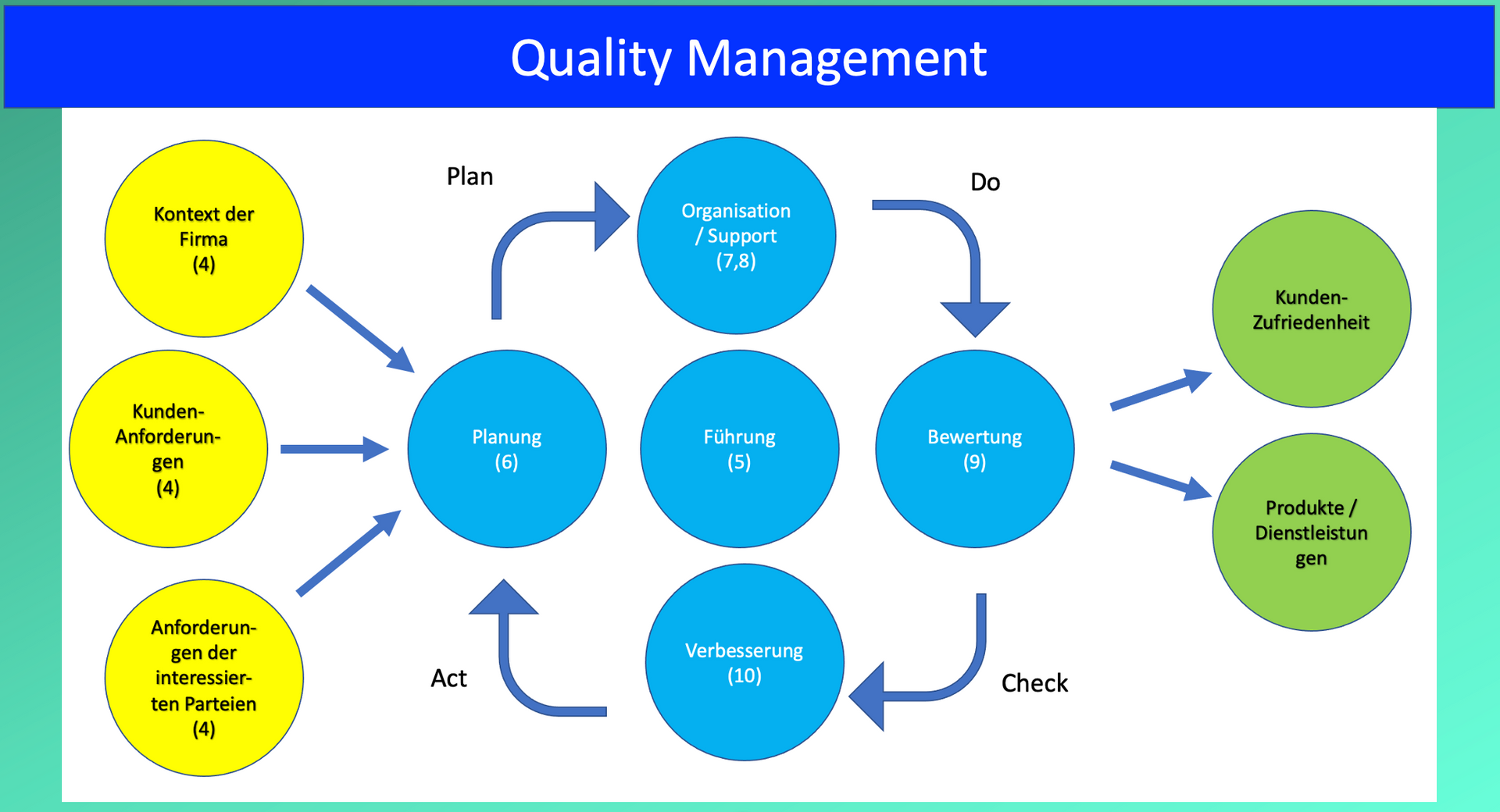

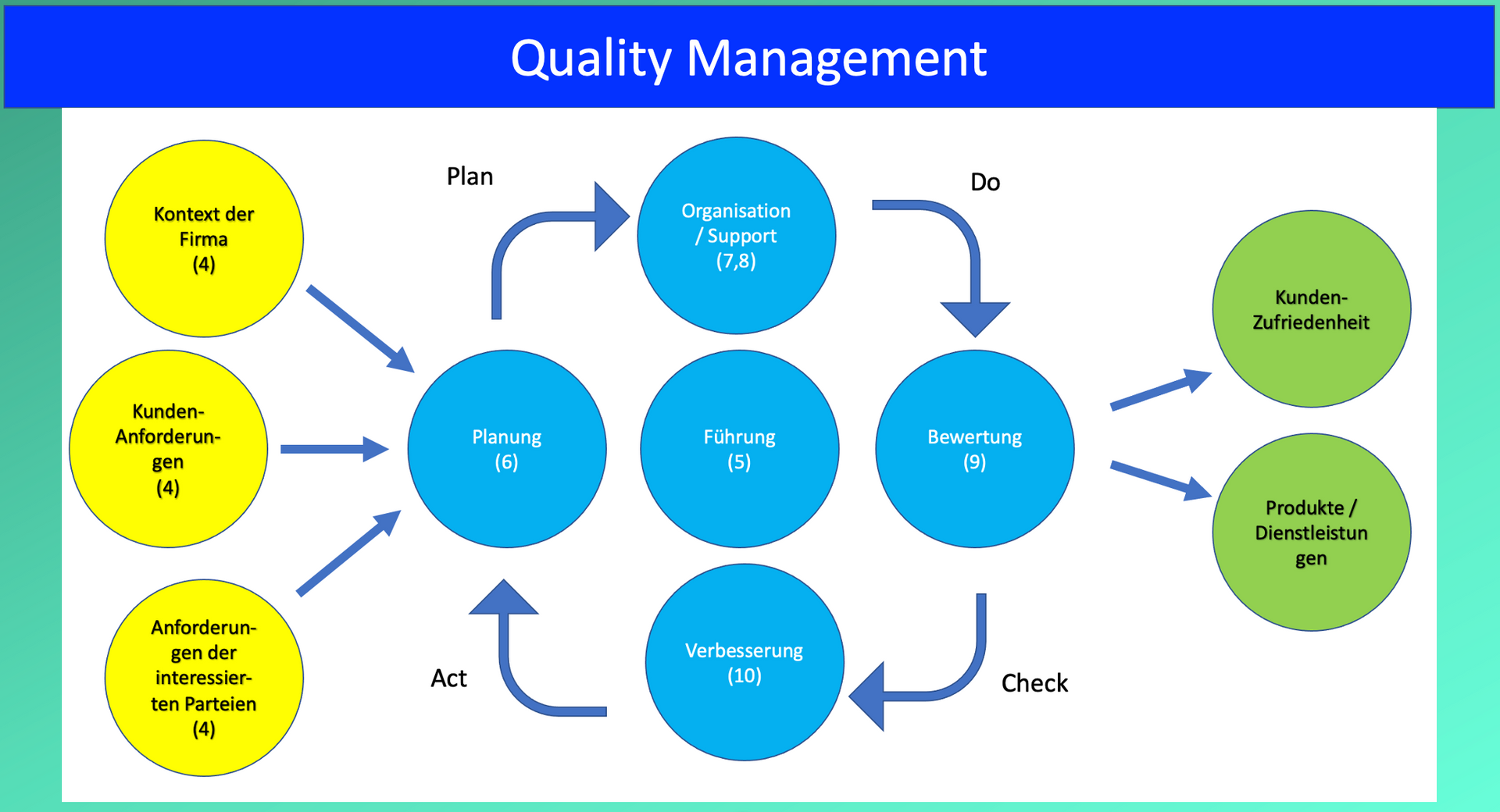

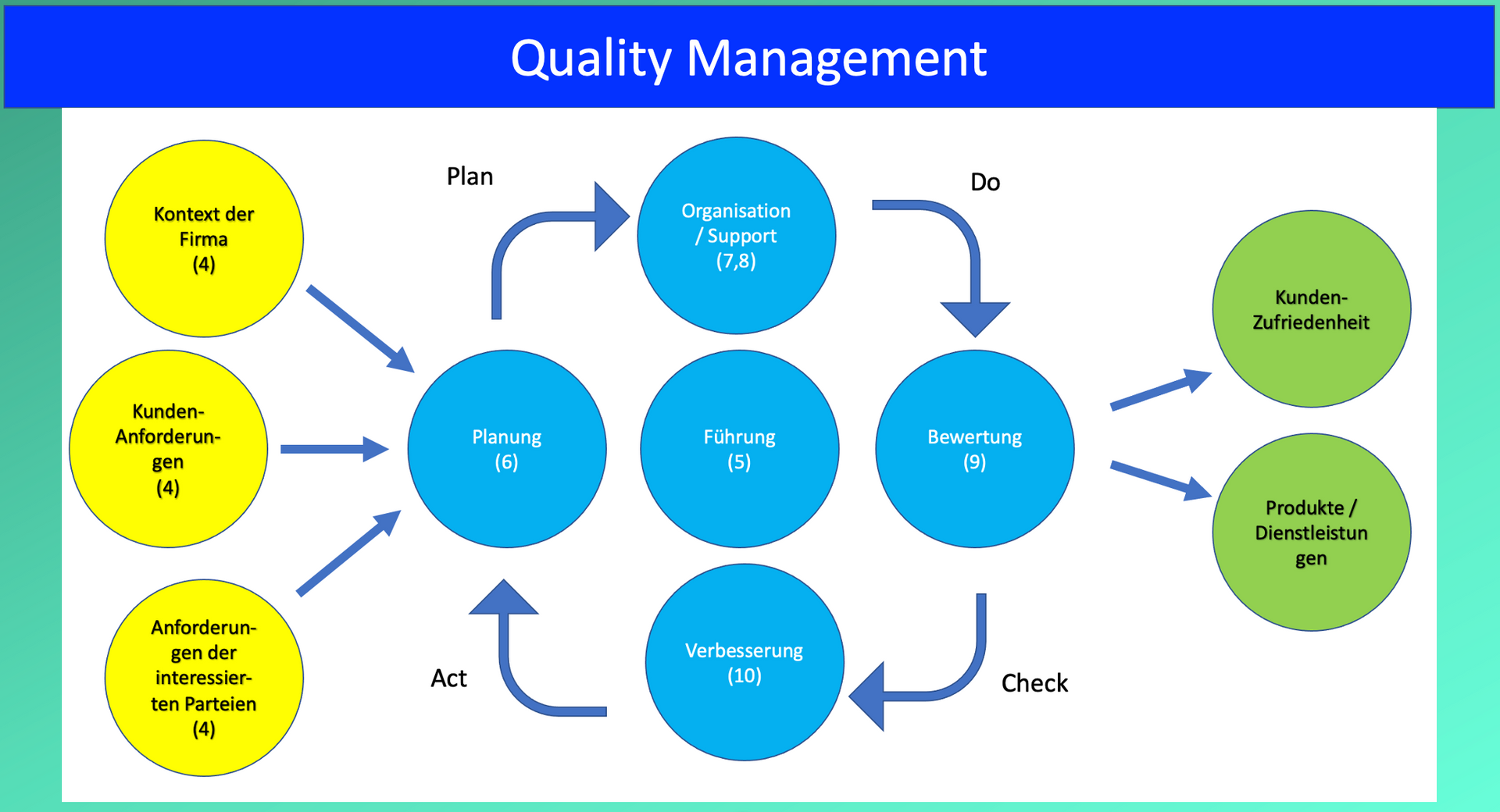

Erinnern Sie sich an den PDCA Zyklus, und prüfen Sie noch mal ob Sie diese Ansätze implementieren.

Beschäftigen Sie sich mit der Unternehmensstrategie zur Informationssicherheit

Beschäftigen Sie sich mit den Strategien der organisierten Cyber-Kriminellen.hcse

Beschäftigen Sie sich mit den Angriffsmodellen

Viel Erfolg!

Vielen Dank für Ihren Besuch,

Ihr Konstantin Ziouras

Quellen:

SANS - Cyber Security Trainings "https://www.sans.org/emea/"

NIST - National Institute of Standards and Technology "https://www.nist.gov/cybersecurity"

Lockhead Martin - The Cyber Kill Chain "https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html"