Begriffe für Tools im Einsatz in der Informationssicherheit

Informationssicherheit

Begriffe für Tools im Einsatz in der Informationssicherheit

Der wichtigste Effekt den Sicherheitstools bieten ist „Visibilität“.

Die Verteidiger der Informationssicherheit, müssen sehen können, sehen was im Verborgenen passiert.

Je nach Tool, unterscheiden und definiert der Hersteller, wo Licht ins Dunkle gebracht werden kann, in welche Hardware-Komponenten, in welche digitalen Komponenten, welche Zustände und welche Zustandsänderungen erfasst, erkannt, in Bezug gebracht, gemeldet und visualisiert werden können; welche Filter und Feineinstellungmöglichkeiten angeboten werden.

Nun zur Übersicht einige Begriffe:

SOC: Security Operations Center

ISOC: Information Operations Center

GSOC: Global Security Operations Center

Die Schaltzentrale, das Cyber Security Team, welches die Cybersecurity Vorfälle (Security-Incidents) überwacht, identifiziert, analysiert, und hoffentlich behebt; wenn möglich 365 Tage pro Jahr, 24 Stunden pro Tag.

Dies sind die Helden, die sich um die Überwachung und Bearbeitung der Alarme, und das Cyber Incident Management kümmern.

Für das SOC sind wichtig: Strategie, technische Lösungen, Prozesse, Schulungen, Kontinuierliche Verbesserung

NOC: Network Operations Center

Ein Team welches sich um die Netzwerk Leistung und Geschwindigkeit kümmert.

SEM: Security Event Management

Ein Tool, welches Echtzeitanalysen und Echtzeitberichte erstellt und dem SOC zur Verfügung stellt.

Ein Event ist alles, was in den Systemen und im Netzwerk passiert, die normalen Aktivitäten und die „unerlaubten“. Wir interessieren uns um die "schlechten".

SIM: Security Information Management

Ein Tool, welches für die Erfassung und Verwaltung von Logfiles und weiteren sicherheits-relevanten Daten benutzt wird.

Die protokolierten Daten werden analysiert.

Wenn Events gewisse voreingestellte „Grenzwerte“ überschreiten, werden Meldungen ausgegeben. Hier liegt die Kunst der Einstellungen, um sinnvolle Filter und Grenzwerte zu generieren.

Ein Event welches gemeldet wird, kann als Warnung oder als Alarm eingestuft sein.

Es kann falsch Positive und falsch Negative Alarme geben.

SIEM: Security Incident and Event Management

Ein einzelnes Sicherheitsmanagement-System, welches Aktivitäten im Netzwerk sichtbar und transparent macht, welches beide Aufgaben übernimmt, als SEM und als SIM.

Hier werden Maschinendaten in Echtzeit aus vielen Quellen (Endpoints) gesammelt, analysiert, kategorisiert und bewertet! Je nach Trigger werden Alarme ausgegeben.

Das SOC Team arbeitet mit diesen Alarmen, Daten und Berichten, versucht Vorfälle möglichst frühzeitig zu erkennen, von den falschen Alarmen zu trennen, und reagiert auf die Vorfälle.

Je moderner das SIEM Tool, desto fortschrittlichere Fähigkeiten hat es. (Modernere haben extravagante Bezeichnungen wie „Next Gen SIEM“ o.ä.

Ein SIEM kann Daten aus verschiedensten Quellen aggregieren, z.B.

Server: Webserver, Proxyserver, Mailserver, Fileserver, FTP-Server

Netzwerkgeräte: Router, Switches, Wireless Access Points, Modems, Leitungstreiber, Hubs

Sicherheitsgeräte: IDP/IPS (Intrusion Detection und Intrusion Prevention System), Firewalls, Antivirus-Software, Content-Filter...

Applikationen / Programme: Sehr vielfältig, um nicht alle zu sagen.

Ein SIEM kann auf viele Metadaten bzw. Attribute achten, und diese auswerten:

Benutzerkonten, Prozesse, Events, IP Adressen, Speicher…

Dabei werden Änderungen erkannt (Prozessstart, Stop, Anlegen eines Benutzerkontos, Benutzen eines Benutzerkontos, um sich einzuloggen, Berechtigungsänderungen eines Benutzerkontos etc.

EDR: Endpoint detection and Response

Systeme die Bedrohungen innerhalb der definierten Endpunkte erkennt und darauf reagiert. Prinzipielle ähnlich wie ein SIEM, aber fokusiert auf Endpoint Geräte, als Clients, Computer, Server, Mobile Devices.

In der Regel arbeiten diese Systeme mit „Endpoint Agents“, also Applikationen am Endgerät. Diese Agieren wie bessere Antivirus Software, schützen gegen Malware, Dateien und Programmattacken, und erkennen auch Verhaltensmuster. Wegen der Verhaltensmustererkennung sind sie besser als Anti Virus Software die „nur“ bekannte Signaturen detektiert, und besser als SIEM nur im Einsatz auf Endgeräten.

EDR ergänzt SIEM, liefert wertvolle Logfiles (Protokolle) für das SIEM, und kann auch durch Automatismen bestimmte Angriffe abwehren.

XDR: Extended Detection and Response

Dieses sind modernere EDR-Systeme, welche Daten aus immer mehr Endgeräten erfassen, auswerten und korrelieren. Das wichtigste sind die Korrelationen und Zusammenfassungen von "scheinbar unabhängigen Alerts" zu einem zusammenhängenden Vorfall.

Sie wirken automatisch und clients, Applications, auf mehreren Sicherheitsebenen, vollständiger, z.B. Endpunkte wie EDR, und E-Mail, Benutzerkonten, Server, Cloud, SaaS, Netzwerk, Datenbanken, und generell alles Assets.

Dies ermöglicht eine schnellere Erkennung von Bedrohungen und verbesserte Untersuchungs- und Reaktionszeiten und Abwehrmechanismen durch das SOC Team.

Es konzentriert die Aufwände, anstatt vielen kleinen einzelnen Alerts nachzujagen, auf wenigere, aber zusammenhängende.

MDR: Management Detection and Response

Hier handelt es sich um eine Dienstleistung in Kombination mit oben beschriebener Technik. Dies ist für Unternehmen die kein eigenes SOC Team 24/7 parat haben, interessant!

Hier teilen sich Menschen und Technik die Erkennung, Filterung und Auswertung und Feinjustierung von Alarmen, und „Verhinderung von Bedrohungen“, als Dienstleistung!

Diese Spezialisten-Teams helfen auch bei „Reparatur“ Aufgaben falls nötig.

SOAR: Security, Orchestration, Automation and Response

SOAR ist eine vollständige Plattform, eine Schaltzentrale um SOC Teams zu managen und zu unterstützen. Hier werde diverse Cyber-Sicherheits-Tools z.B. SIEM, DER; Firewalls, über Schnittstellen eingebunden. Es können große Mengen an Informationen verarbeitet werden, Alarme priorisiert und bearbeitet werden. SOAR beinhaltet Automation und vordefinierte Szenarien, Workflows etc., um Entscheidungen zu erleichtern und Reaktionen zu beschleunigen. Workflows können auch zur Überprüfung in Einsatz kommen, um Alarme abzuarbeiten, und falsche Alarme herauszufiltern.

Ebenfalls sind in der Regel Incident Ticket Protokollierung, Nachbearbeitung, Berichtswesen und Wissensdatenbanken integriert.

Als Mechanismen haben wir also:

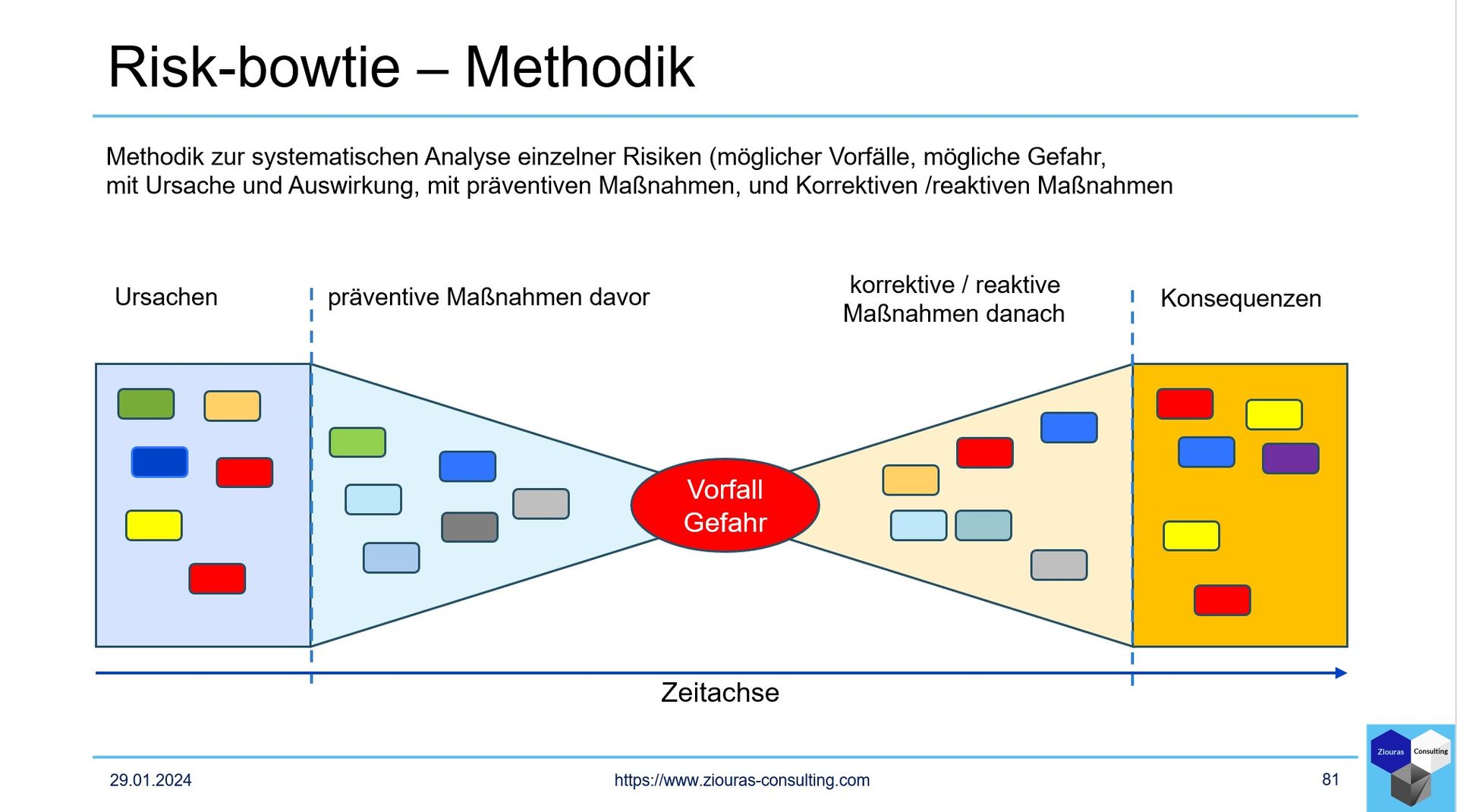

- Präventiver Schutz vor einer "Infektion", Erkennung und Verhinderung von Malware vor einer "Infektion" durch Erkennung bekannter Dateitypen, digitaler Signaturen, digitaler "Antikörper"

- Manche Malware ist neu, oder alte wurde verändert um einer Erkennung zu entgehen. Hier ist wichtig:

- Reaktive Detektion nach einer "Infektion", durch Erkennung von Verhaltensmuster. Malware, wenn einmal drin, muss etwas tun, die nächsten Schritte sind oft typisch für verschiedene Angriffsarten. Je nach hinterlegten Regeln, Workflows, Logikbäumen, Vergleichs-Algorithmen, können Benutzerkonten/Systemkonten Prozesse, Dateien, Kommunikation etc. analysiert werden, Alarme gegeben werden und automatische Reaktionen ausgeführt werden.

- Response und Recovery...

Lessons Learned:

Mesch:

Es bedarf wie immer, Menschen und Technik. Die Menschen müssen Ihre eigesetzte Technik kennen, verstehen, und beherrschen, sowohl die Technik für die Geschäftsprozesse als auch die Technik für die Sicherheitsüberwachung.

Maschine:

Namen sind Schall und Rauch: Es kommt darauf an, was genau die eingesetzte Lösung kann, was sie nicht kann, wie sie eingestellt ist, wie modern, und wie anpassungsfähig auf neue Gefahren sie ist, wie sie kombiniert werden kann.

ISMS:

Mensch, Maschinen, Strategien und tolle Konzepte und Richtlinien dokumentiert auf Papier.

Letztendlich kommt es darauf an, wie lernfähig das gesamte Informationssicherheitsmanagement System ist und bleibt, welche Strategie es verfolgt, wie diese umgesetzt wird...

Vieles hängt davon ab, wie "Risiken bewertet" werden, wie Logikfehler durchrutschen oder vermieden werden, und wie Sie am Ball bleiben!

Alles Gute, viel Erfolg!

Vielen Dank für Ihren Besuch.

Ihr Konstantin Ziouras

P.S. Tools in der Übersicht:

https://www.gartner.com/reviews/market/security-information-event-management

und Suchen Sie nach den Stichworten:

magic quadrant for siem 2022